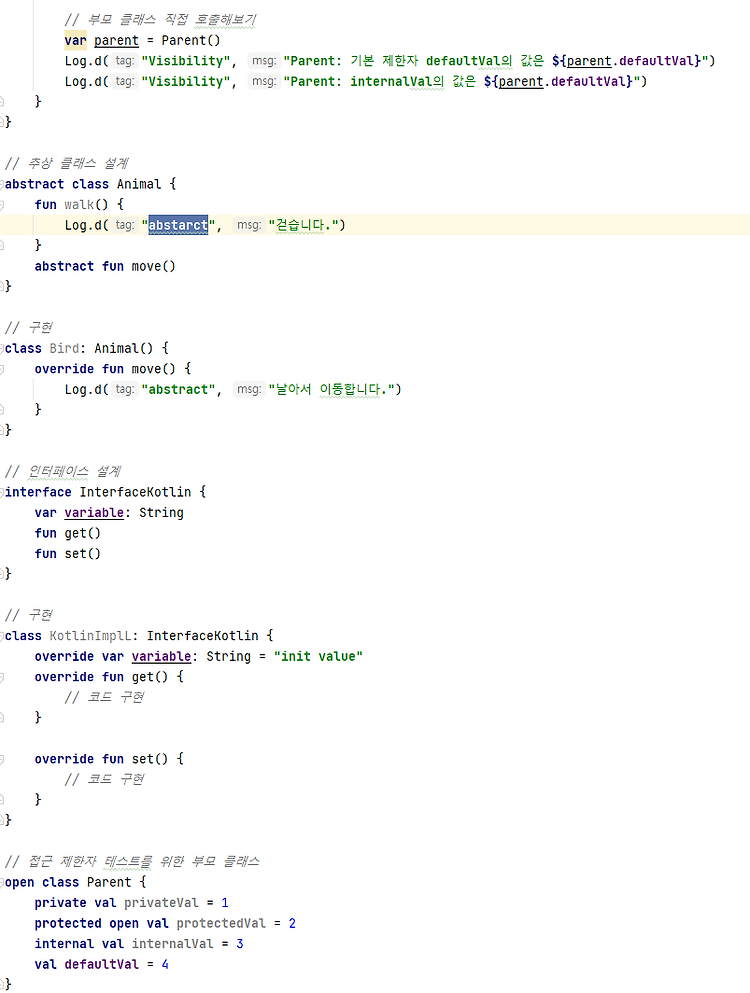

* 함수 - 코틀린에서의 함수 파라미터는모두 읽기 전용 키워드 val이 생략된 형태 val name1 : String >> name1 : String fun 함수명 ( 파라미터 이름 : 타입 ): 반환 타입 { return 값 } * 클래스 - 변수와 함수의 모음 - 프라이머리 생성자, 세컨더리 생성자, 디폴트 생성자 존 class 클래스명 { var 변수 fun 함수() { // 코드 } } * 추상 클래스와 인터페이스 >>> 출처 : 이것이 안드로이드다 개정판 with 코틀린