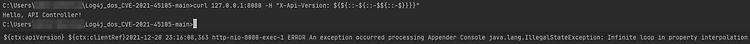

CVE-2021-45105 PoC / Log4j2 취약점 테스트 CVE-2021-45105 공개 후 해당 취약점에 대한 PoC도 github에 공개되었습니다. 핵심 공격 구문은 ${${::-${::-$${::-$}}}} 입니다. 보안공지 및 기사를 확인했을때 공격자가 'X-Api-Version' 헤더에 특정 문자열(${${::-${::-$${::-$}}}})을 포함한 요청을 대상 서버에 전송하는 경우, log4j에서 로그를 저장하는 과정에서 StackOverFlow 오류를 발생시켜 해당 프로세스가 종료될 수 있다고 합니다. * PoC 테스트 (모바일 환경에서 이미지 확인이 어려울 수 있습니다) - 제공된 환경에서 테스트시 "Infinite loop in Property ....." 란 에러메시지를 출력합..