반응형

취약점 코드

CVE-2018-7600

Vendor

Drupal (Open CMS)

취약점 요약

- Drupal 의 Form API Ajax 요청 프로세스에서 입력값 검증이 제대로 이루어지지 않아 공격자로부터 악의적인 코드를 내부 양식 구조에 삽입할 수 있는 취약점.

- Drupal 보안팀은 해당 취약점을 "Drupalgeddon2" 로 명명.

영향받는 버전

Drupal 7.x < 7.58

Drupal 8.x < 8.3.9

Drupal 8.4.x < 8.4.6

Drupal 8.5.x < 8.5.1

취약점 상세 설명

- Add

취약점 공격 코드 분석

취약한 Drupal 8 버전의 경우, URL_user/register 에서 공격 구문이 실행가능하다.

#post_render 배열의 경우 PHP 시스템 명령 함수가 삽입되고, #markup 배열은 시스템 명령이 삽입된다.

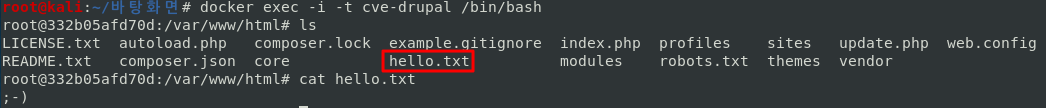

희생 서버 확인시 /var/www/html 에 파일이 생성되었으며, 해당 브라우저로 해당 파일 접근시 아래와 같이 확인이 가능하다.

패킷 덤프 확인시 Request Payload 에 공격 구문을 삽입하고, 희생 서버로부터 정상 응답을 받는다.

반응형

'IT Security > Vulnerability' 카테고리의 다른 글

| 취약점) CVE-2019–11581 Jira 원격 코드 실행 취약점 (0) | 2020.04.05 |

|---|---|

| 취약점) CVE-2020-0796 SMB 취약점 (0) | 2020.03.17 |

| 취약점) CVE-2018-2628 Oracle Weblogic RCE 역직렬화 취약점 (0) | 2020.03.02 |

| 취약점 ) CVE-2018-1273 Spring Remote code execution (0) | 2019.10.11 |

| 취약점 ) CVE-2019-16759 vBulletin 제로데이 취약점 (0) | 2019.10.10 |